OPENWRT远程管理和ssh被爆破

openwrt 远程管理

在购买刷了黑群晖的垃圾设备之后,我尝试了许多外网访问 NAS 的方法,最终选择了相对更稳定的 ipv6方式,通过 ddns更新域名的解析。

在海鲜市场入了一台刷好 op 的路由器之后,我一直没去折腾远程管理,直到前几天才发现这个“伪需求”偶尔真用得上。

好在路由器本身就有动态 DNS 的服务,所以不用额外考虑如何在小存储里再强塞一个 DDNS-Go。在折腾的时候遇到了一点小小的问题,所以记录一下,或许可以帮助到其他人。

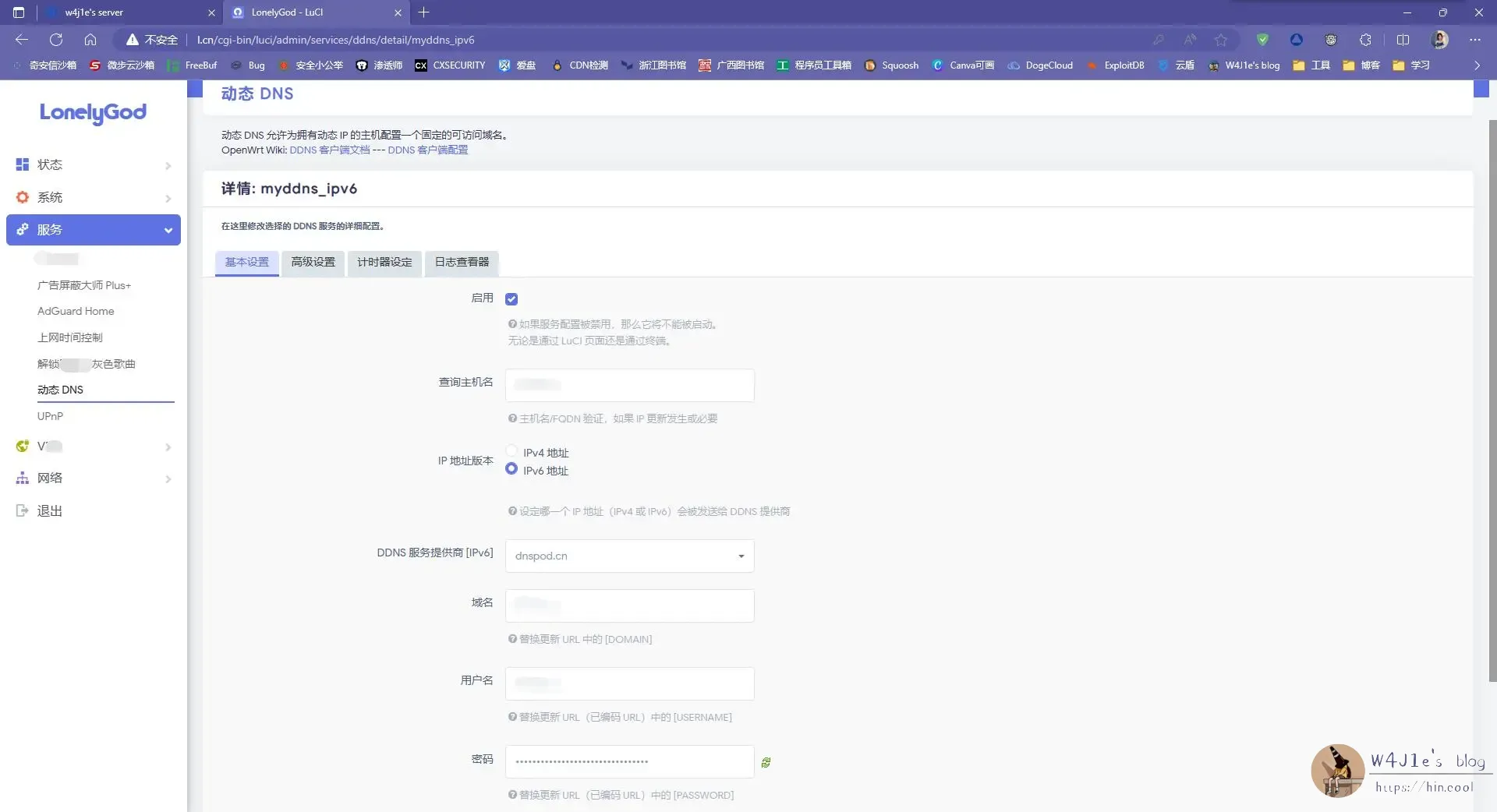

在如图所示的动态DNS 页面,启用 myddns_ipv6,查询主机名和域名都填写要解析到的域名;用户名和密码填写在服务提供商获取到的用户名和密钥,这里我使用的是在 dnspod 解析的其中一个域名的子域名。

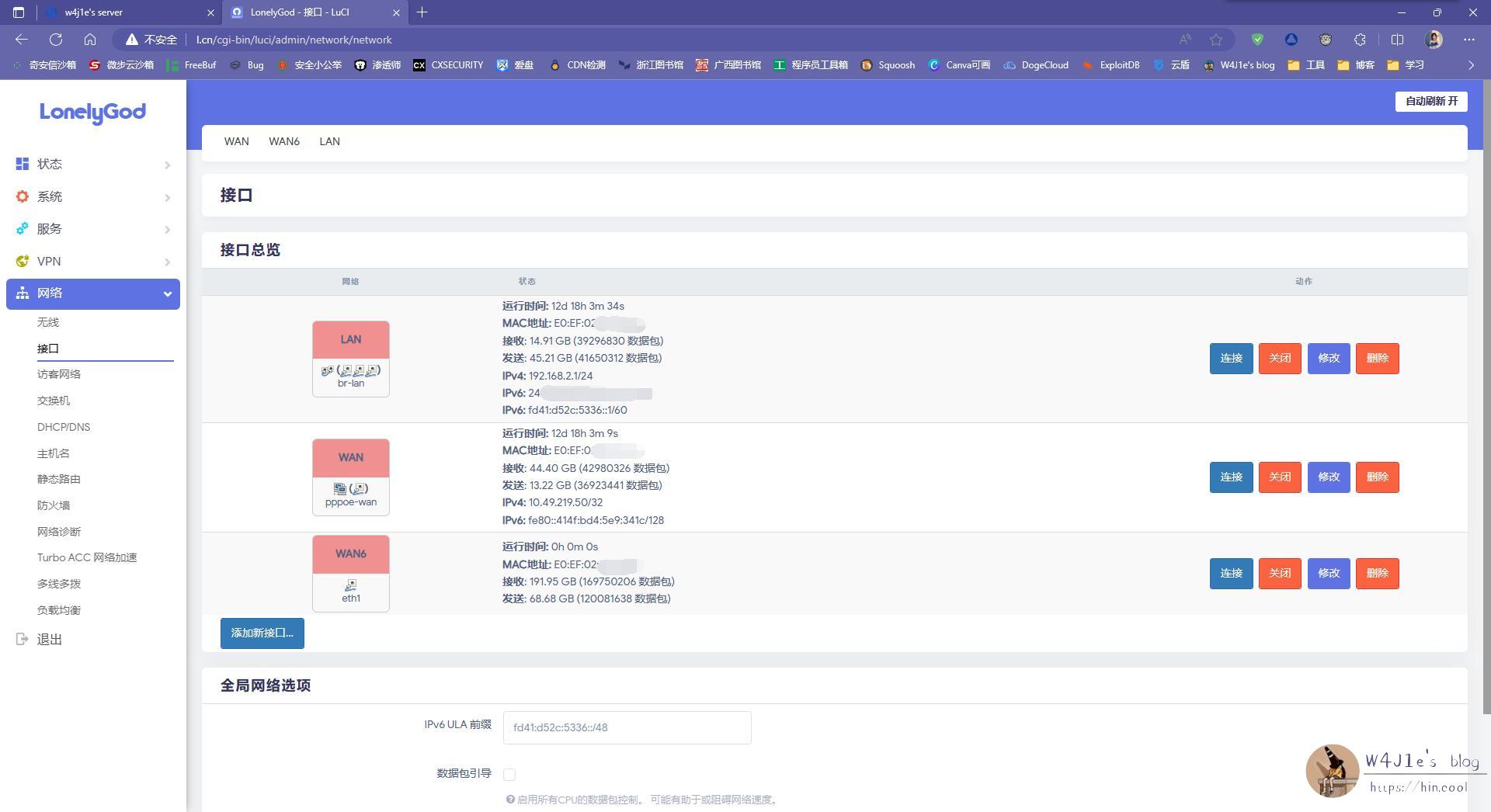

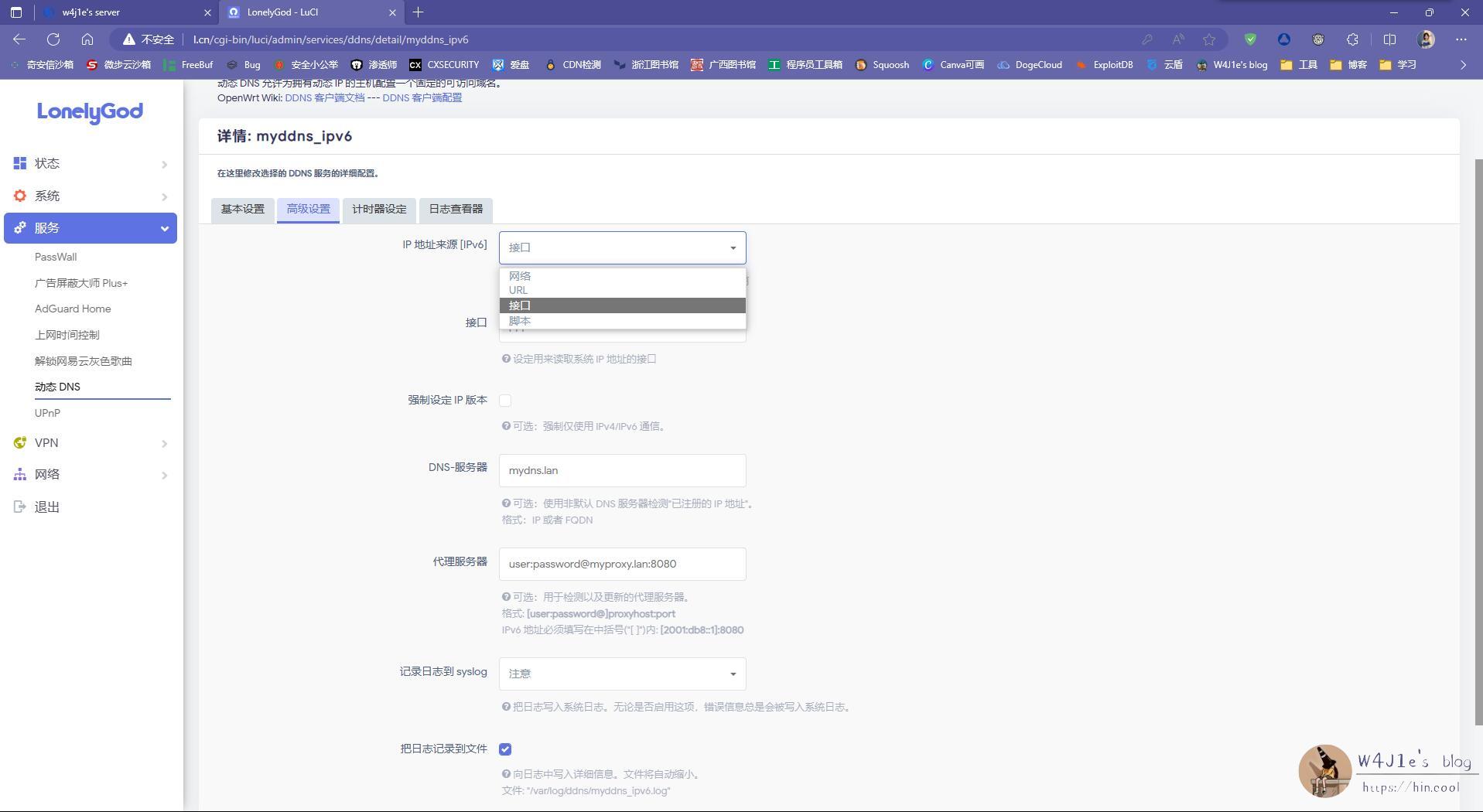

在高级配置里的ip地址来源有好几类,我分别试过网络、URL 以及接口,并且选择 WAN6 接口,全都无法获取到 ip 地址,在接口菜单里发现,WAN6并没有获取到任何地址:

个人猜测,由于这个网卡是虚拟出来的,实际由命名为 pppoe-wan物理网卡拨号和获取地址,于是把动态 DNS 里的 ip 来源设置为接口,接口选择 pppoe-wan,一次性成功。

到此,这个没怎么折腾的路由器远程管理就完成了,顺便还改了一个更复杂一点的登录密码。如果单是这件事,我可能并不想写,还有一个缘由就是今晚我发现服务器的 ssh 已经被爆破两天了。

ssh 爆破

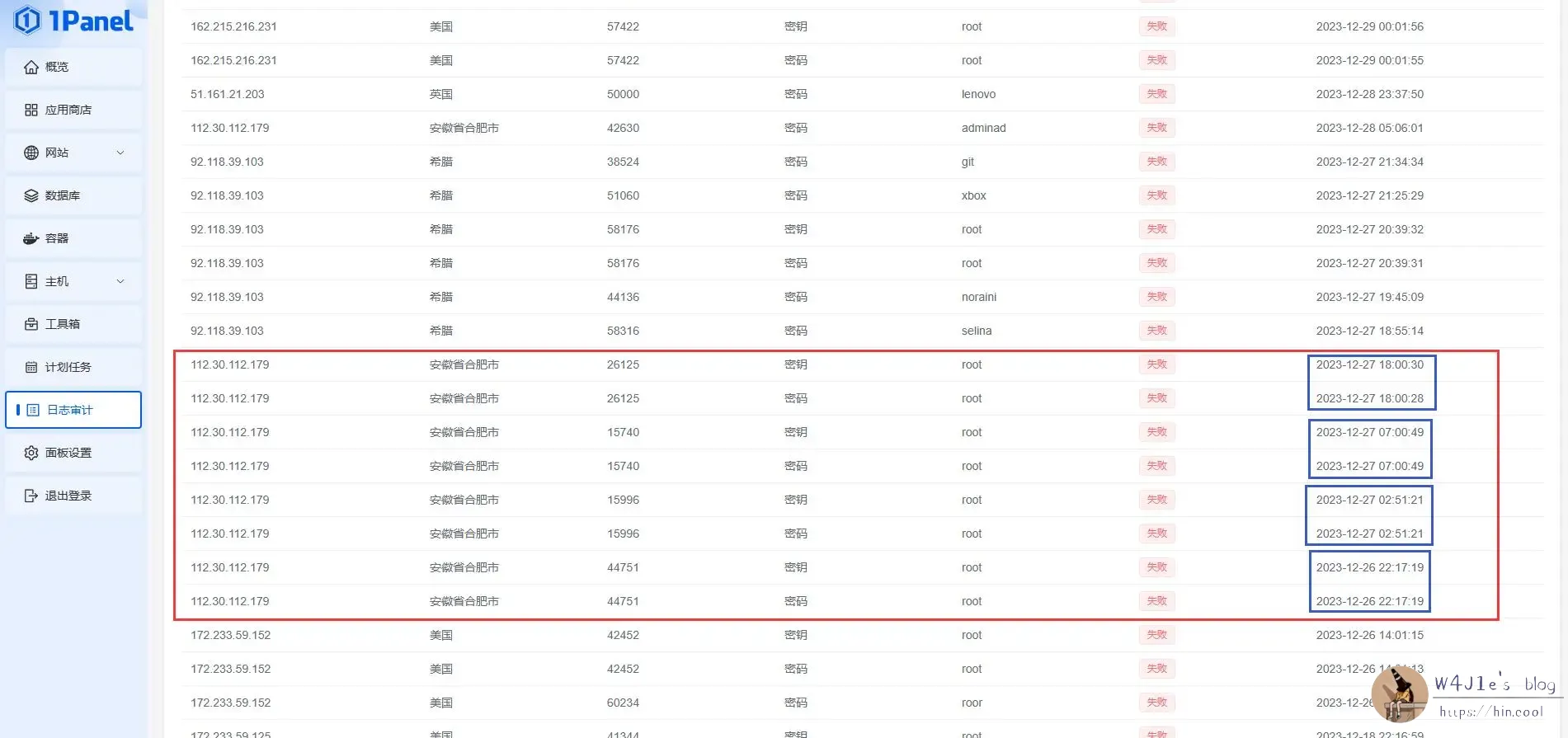

本来已经打算关电脑上床,无意间点开了服务器的管理面板,顺手看了一眼日志审计,发现 ssh 登陆失败的日志非常之多。

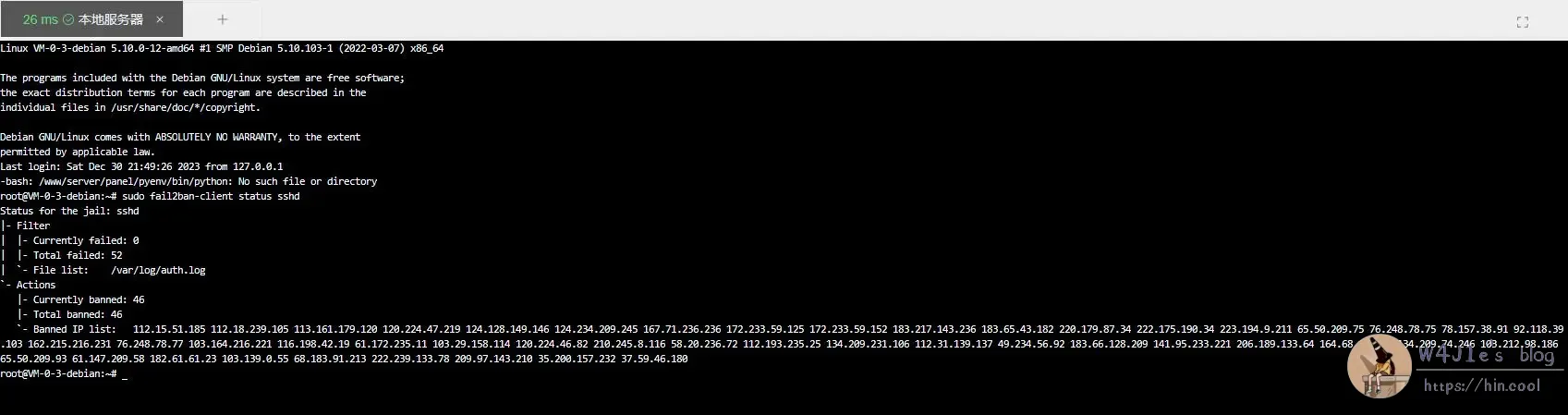

好在提过需求后,1panel 终于上线了 fail2ban,这是一个防止 ssh 爆破的小工具,可以拉黑一定时间内登陆失败的账号,从而一定程度上保障服务器的安全。

我点开 fail2ban的黑名单,发现黑名单里的 ip 仅有十几个,但是爆破已经持续了两三天,看来有很多 ip 成了漏网之鱼。于是我把“5分钟内失败三次”改成了“12小时内失败三次”,在碎月的强烈建议下,改成了“24小时内失败三次”,但是黑名单的效果并不是很明显。

我仔细查看了日志,发现对方从12月27日开始尝试,最近这两天开始大规模更密集地爆破, fail2ban没有能够 ban掉这些 ip 是因为:

① 对方使用的 ip 较多,可能有肉鸡;

② 对方同一 ip 的爆破频次较低,即五分钟内没有达到三次;

③ 猜测对方不是针对我一个 ip,而是扫网段,并刻意把频次降低。

眼看爆破还在持续,我设定了“24小时内失败一次”这种非常激进的策略,由于面板自带终端,所以我不担心自己的 ip 被误伤。在激进策略生效后,可见黑名单里的 ip 越来越多:

到此为止,因为不用特别担心它会爆破出我服务器的 ssh 密码了,除非它可以:

① 有取之不尽用之不竭的肉鸡,拉黑不完的 ip;

②渗透网段中的其它服务器,使用诸如但不限于 ARP 欺骗、内网渗透等。

2023 要结束了,好像做博客这三年来,每年都在和一部分别有用心的恶人斗智斗勇。期待 2024 年世界和平,我们都有更美好的生活。

晚安!